-

Публикации

36 -

Зарегистрирован

-

Посещение

-

Дней в лидерах

11

Сообщения, опубликованные пользователем Maerhekil

-

-

Вдруг захотелось с "ядра" просматривать трафик например программой Wireshark. Реализуется достаточно просто.

Создаём сессию мониторинга для vlan

monitor session 1 source vlan 1И указываем на какой интерфейс зеркалировать

monitor session 1 destination interface Gi1/0/1Соединяем этот интерфейс с устройством на котором установлен Wireshark и получаем профит.

Удачи!

-

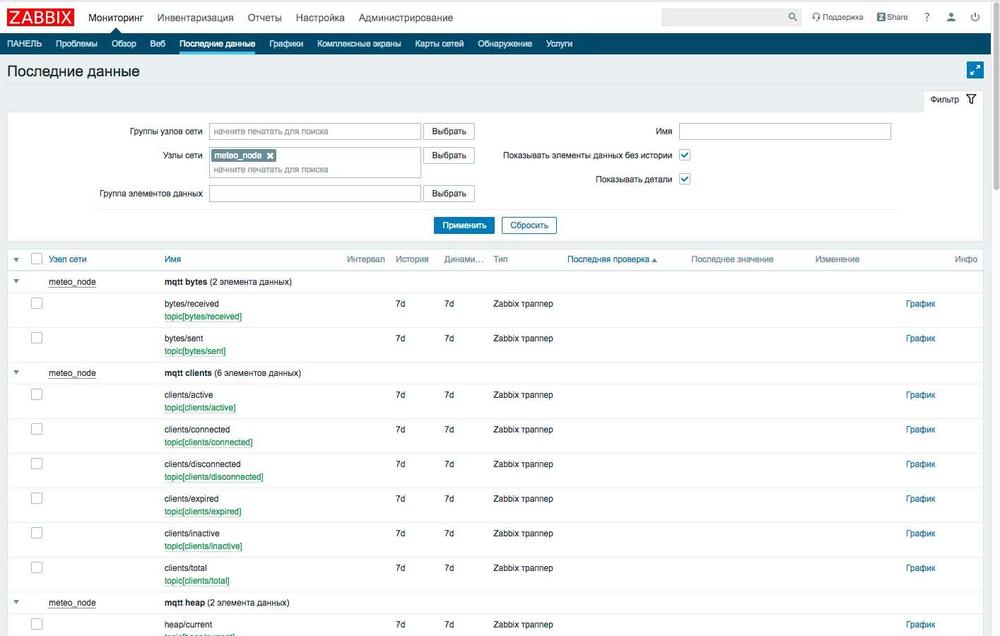

24 минуты назад, post125 сказал:Благодарю за ответ. Команда stop останавливает процесс, start - запускает, всё корректно. Просто если повторно дать star, пишет ,что процесс уже запущен. Это просто косвенное подтверждение, что процесс запущен. Проблема в том, что всё , вроде, запущено, а заббикс не принимает данные.

Ну если Вы уверены и проверили, что это косвенное подтверждение. Тогда ой...

-

1

1

-

-

26.05.2019 в 00:09, post125 сказал:Прочитал неоднократно, постарался всё исполнить в точности. Сам заббикс работает(без mqtt), москитто на том же компе работает.

в zabbixMqttClient.py:

Демон вроде работает - команды start/stop при его запуске выполняются без ошибок, если повтроно запустить start, пишет:

root@zabbix:~# /media/zabbixMqttClient.py start pidfile /tmp/zabbixMqttClient.pid already exist. Daemon already running?root@zabbix:~#в самом заббиксе импортировал шаблон, всё прописал, но данные до него не доходят:

Подскажите, пожалуйста, что не так делаю?

Смею предположить что команда stop не гасит процесс. Попробуйте использовать команду kill и pid указаный в файле zabbixMqttClient.pid

И если потом команда start отработает коректно, то значит "копать" в сторону неотработки команды stop

-

1

1

-

-

Так получилось, что у меня имеются два провайдера у одного из которых я вижу внутреннюю сеть, а ещё есть Zabbix который начинает ничего мне не сообщать если я не на работе про то, что происходит если провайдер через которого он это делает "уснул".

Встретив на просторах интернета интересный скриптик я немного модифицировал его под себя и радуюсь жизни. Сим хочу с вами поделиться.

Имеем два шлюза с апи нашей локалки 1.1.1.1 и 1.1.1.2.

Имееем айпи 3.3.3.3 из внутренней сети провайдера.

Создаём рабочую директорию для скрипта в /usr/local/scripts/bin/status

В принципе это всё что нам надо.

#!/bin/sh FPING="/usr/local/sbin/fping" WRKDIR='/usr/local/scripts/bin' DATE=`/bin/date` MAININET='3.3.3.3' MAIN='1.1.1.1' BACKUP='1.1.1.2' main_status_old=`/bin/cat $WRKDIR/status/main | /usr/bin/awk '{ print $1 }'` main_try=`/bin/cat $WRKDIR/status/main | /usr/bin/awk '{ print $2 }'` router=`/bin/cat $WRKDIR/status/router` main_status_new=`$FPING $MAININET | /usr/bin/awk '{ print $3 }'` back_status=`$FPING $BACKUP | /usr/bin/awk '{ print $3 }'` if [ $main_status_new != 'alive' ] then { if [ $router = 'main' ] then { if [ $back_status = 'alive' ] then { if [ $main_try != 0 ] then { route change default 1.1.1.2 echo 'backup' > $WRKDIR/status/router } else { main_try=`expr $main_try + 1` echo "$main_status_new $main_try" > $WRKDIR/status/main } . fi } fi } fi . } else { if [ $router = 'backup' ] then { route change default 1.1.1.1 echo 'main' > $WRKDIR/status/router echo "$main_status_new 0" > $WRKDIR/status/main } fi } . fi

Делаем статический маршрут до айпи 3.3.3.3 через шлюз 1.1.1.1

route add -net 3.3.3.3 1.1.1.1Добавляем этот маршрут в rc.conf

static_routes="local-prov" route_local-prov="-net 3.3.3.3 1.1.1.1"Добавляем выполнение в крон по желаемому временному интервалу и радуемся тому, что сообщения о состоянии будут приходить если провайдер один отвалится. И тому что провайдер так любезен.

Удачи!

-

1

1

-

-

07.02.2019 в 13:24, Den MoRDa сказал:Спасибо.

Реализация для CentOS чем нибудь отмечается? что нужно подправить?

В чем разница между network_id, object_name ,Ды чем она может отличаться. ЭтАж php... Не?

-

Тут такое дело.

Имеем FreeBSD 11.1-RELEASE-p1 cо Squid Cache: Version 3.5.26.

После правки конфига, squid не запускается с ошибкой:

ЦитатаCannot open SNMP sending Port squid

Причина была найдена ТУТ

Убираем:

Цитатаsnmp_incoming_address 192.168.0.11

snmp_outgoing_address 192.168.0.11Лепим:

udp_incoming_address 192.168.0.11 udp_outgoing_address 192.168.0.11И наслаждаемся.

Удачи.

-

1

1

-

-

Распространённая проблемка, когда при падении сервера на котором развёрнут DHCP наступает неприятная ситуация в общении с пользователями. Довольно просто предотвратить данную ситуацию развёртыванием дублирующего DHCP на другом сервере в локальной сети. Что мы сейчас и проделаем, правда начнём просто с настройки, считая что у вас уже есть установленные два сервака на FreeBSD

Первичный сервер:

Для удобства дробим конфигурационный файл на несколько. У нас получается три файла с таким содержимым.

/usr/local/etc/dhcpd.conf :

option domain-name "mycompany.local"; option domain-name-servers 10.0.0.2, 10.0.0.3; option subnet-mask 255.255.255.0; default-lease-time 86400; max-lease-time 604800; ddns-update-style none; authoritative; subnet 10.0.0.0 netmask 255.255.255.0 { option routers 10.0.0.1; interface em0; pool { failover peer "mynetwork"; range 10.0.0.20 10.0.0.250; } } include "/usr/local/etc/dhcpd-primary"; include "/usr/local/etc/dhcpd-hold";Что мы тут имеем в первом и так сказать главном файле конфигурации:

option domain-name "mycompany.local"; - Задаём доменное имя, которое клиенты будут использовать при запросах к DNS. Если имена разрешены.

option domain-name-servers 10.0.0.2, 10.0.0.3; - Собственно, адреса DNS серверов в сети.

option subnet-mask 255.255.255.0; - Сетевая маска локальной сети где будет находится DHCP сервер.

default-lease-time 86400; - Период времени по умолчанию в секундах, на который будет выданный адрес закреплён за устройством.

max-lease-time 604800; - Максимальный период времени в секундах, на который будет выданный адрес закреплён за устройством.

subnet 10.0.0.0 netmask 255.255.255.0 - Подсеть с её маской.

option routers 10.0.0.1; - Шлюз сети.

interface em0; - На каком интерфейсе слушать запросы и отвечать с которого.

Далее описание пула для выдачи адресов:

failover peer "mynetwork"; - название.

range 10.0.0.20 10.0.0.250; - диапазон адресов для выдачи клиентам.

Влючаем в конфиг другие файлы конфигурации:

include "/usr/local/etc/dhcpd-primary";

include "/usr/local/etc/dhcpd-hold";

Далее /usr/local/etc/dhcpd-primary :

failover peer "mynetwork" { primary; address 10.0.0.4; port 647; peer address 10.0.0.5; peer port 647; max-response-delay 60; max-unacked-updates 10; mclt 3600; split 128; load balance max seconds 3; }Это описание самой технологии failover, что мы имеем тут:

primary; - К какому серверу DHCP относится этот файл, грубо говоря :-) . В данном случае к первичному.

address 10.0.0.4; - Его адрес в сети

port 647; - Порт? :-)

peer address 10.0.0.5; - Адрес вторичного сервера в сети.

peer port 647; - Его порт.

max-response-delay 60; - Ожидание в секундах ответа первичным сервером от вторичного. По истечении считает его недоступным.

max-unacked-updates 10; - Непонятная хрень. Максимальное количество несанкционированных обновлений?

mclt 3600; - Время в секундах, по истечении которого продлевается или прекращается аренда без синхронизации.

split 128; - Нужно для балансировки.

load balance max seconds 3; - Время в секундах, по истечении балансировка прекращается.

Топаем дальше /usr/local/etc/dhcpd-hold . Это файл со статическими назначениями ip-адресов в соответствии с mac-адресами. Приведу только один пример:

host BLA-BLA { hardware ethernet FF:FF:FF:FF:FF:FF; fixed-address 10.0.0.81;}BLA-BLA - описание хоста

FF:FF:FF:FF:FF:FF - Mac-адрес сетевой карты

10.0.0.81 - Закреплённый ip-адрес

Ну в принципе с первичным сервером закончили.

Перейдём к вторичному.

/usr/local/etc/dhcpd.conf У нас немного меняются только две строчки:

include "/usr/local/etc/dhcpd-secondary"; include "/usr/local/etc/dhcpd-hold-nowrite";Но это при условии, что у нас имя сетевого интерфейса такое-же, в данном случае em0 .

Далее /usr/local/etc/dhcpd-secondary

failover peer "mynetwork" { secondary; address 10.0.0.5; port 647; peer address 10.0.0.4; peer port 647; max-response-delay 60; max-unacked-updates 10; mclt 3600; load balance max seconds 3; }Ну и последний, создаём /usr/local/etc/dhcpd-hold-nowrite . Это тот-же dhcpd-hold, там ничего не меняется.

В принципе всё готово. Запускаем, и радуемся жизни. Но радость была недолгой ибо неудобно после каждой правки перезапускать два сервака ручками, мы сразу захотели автоматизацию. Но это уже совсем другая история.

Надеюсь ничего не упустил, у меня бывает. Если это так, пишите.

Удачи.

-

1

1

-

-

foreach(glob("*.json") as $file) {

Можно складывать отчёты на мелкомаечную шару и монтировать на linux, в моём случае это debian.

Инсталим cifs-utils если ещё нет.

apt-get install cifs-utilsСоздаём директорию куда будем монтировать

mkdir -p /mnt/win/Ну и смонтируем с вариантом подключения пользователя в домене

mount -t cifs //АДРЕС/ШАРЫ /mnt/win/ -o dom=ДОМЕН,user=ПОЛЬЗОВАТЕЛЬ,pass=ПАРОЛЬИли без авторизации

mount -t cifs //IP/SHARE /mnt/win/ -o guestНа самом деле вариантов много, но это уже другая история. В итоге вставляем в скрипт путь до файлов с отчётами, как-то так.

foreach(glob("/mnt/win/*.json") as $file) {

Удачи!

-

1

1

-

-

Смею предположить, что версия iOS у вас 12. На одном из моих устройств с такой версией как раз файлы сохраняются в таком формате. Всевозможные попытки смастрячить то-же самое на iOS 15 версии, не увенчались успехом, сохраняет с разделителем " - ". Как-то так... Может всё-таки развернуть tftp на unix ?

-

Отлично, проект будет развиваться)

-

Во, было бы не плохо включить использования функции DHCP snooping, если таковая используется на коммутаторах. Тогда информация будет быстрее выдаваться, однозначно. В следующую версию впихни

-

1

1

-

-

Никогда бы не подумал что винда такое может. Интересно, а World of Warcraft попрёт таким способом?

А с ntlm или с kerberos как быть? Я так понял это только если прокся прозрачная.

-

Неоднозначный намёк на просьбу написания скриптика

-

-

Бывает так случается, что мы замечаем, что через устройство проходит какой-то необычно большой трафик.

Что же, сейчас посмотрим кто там усиленно старается что-то скачать.

Заходим в интерфейс с которого будем снимать статистику

home-cisco#conf t home-cisco(config)#int fa0/0 home-cisco(config-if)#ip flow ingress home-cisco(config-if)#ip flow egress home-cisco(config-if)#exit home-cisco(config)#Ну а потом в режиме глобальной конфигурации настраиваем параметры отображения

home-cisco(config)#ip flow-top-talkers home-cisco(config-flow-top-talkers)#top 20 home-cisco(config-flow-top-talkers)#sort-by bytes home-cisco(config-flow-top-talkers)#cache-timeout 100 home-cisco(config-flow-top-talkers)#end home-cisco#wr Building configuration... [OK] home-cisco#И смотрим кто там у нас, командой sh ip flow top-talkers .

Удачи!

-

1

1

-

-

На сей раз мы настроим подключение по протоколу PPPOE от провайдера. Конечно сейчас уже мало таких способов предоставлять услуги интернета, но всё же ещё встречаются.

Начнём.

Подготовим интерфейс

home-cisco#conf t home-cisco(config)#int Fa0/1 home-cisco(config-if)#no ip address home-cisco(config-if)#pppoe enable home-cisco(config-if)#pppoe-client dial-pool-number 1 home-cisco(config-if)#exit home-cisco(config)#Создадим новый интерфейс

home-cisco(config)#interface Dialer1 home-cisco(vonfig-if)#ip address negotiated home-cisco(vonfig-if)#ip mtu 1492 home-cisco(vonfig-if)#encapsulation ppp home-cisco(vonfig-if)#dialer pool 1 home-cisco(vonfig-if)#no cdp enable home-cisco(vonfig-if)#ppp authentication chap callin home-cisco(vonfig-if)#ppp chap hostname ВАШ-ЛОГИН home-cisco(vonfig-if)#ppp chap password ВАШ-ПАРОЛЬ home-cisco(vonfig-if)#exit home-cisco(config)#Пропишем маршрут по умолчанию

home-cisco(config)#ip route 0.0.0.0 0.0.0.0 Dialer1 home-cisco(config)#Проверим соединение

home-cisco(config)#end home-cisco#ping 8.8.8.8 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 12/13/16 ms home-cisco#Если всё нормально, то мы получим ответ от адреса который пинговали.

Итак, на устройстве интернет у нас появился, но надо раздать нам его во внутреннюю сеть, приступим.

Идём на локальный интерфейс который мы настраивали ранее тут

home-cisco#conf t home-cisco(config)#int fa0/0 home-cisco(config-if)#ip nat inside home-cisco(config-if)#exit home-cisco(config)#Далее на интерфейс который создали

home-cisco(config)#int Dialer1 home-cisco(config-if)#ip nat outside home-cisco(config-if)#exit home-cisco(config)#Создадим список доступа (по желанию)

home-cisco(config)#ip access-list extended НАЗВАНИЕ-СПИСКА-ДОСТУПА home-cisco(config-ext-nacl)#permit ip 192.168.1.0 0.0.0.255 any home-cisco(config-ext-nacl)#deny ip any any home-cisco(config-ext-nacl)#exit home-cisco(config)#И конечный штрих

ip nat inside source list НАЗВАНИЕ-СПИСКА-ДОСТУПА interface Dialer1 overloadВсё, всем устройствам в вашей сети стал доступен интернет.

Естественно, как я уже повторял, в некоторых случаях нужно производить другие настройки. Пишите.

Если у нас не PPPOE соединение, так называемый прямой интернет то всё намного проще.

На внешнем интерфейсе, у нас это fa0/1 прописываем:

home-cisco#conf t home-cisco(config)#int fa0/1 home-cisco(config-if)#ip nat inside home-cisco(config-if)#ip add DHCP (если провайдер нам не предоставил статический адрес или статика по DHCP) home-cisco(config-if)#ip add ИП-АДРЕС МАСКА-СЕТИ (если провайдер нам дал статику без DHCP) home-cisco(config-if)#exit home-cisco(config)#Меняем строку с правилом. А так-же Шлюз по умочанию.

home-cisco(config)#ip nat inside source list НАЗВАНИЕ-СПИСКА-ДОСТУПА interface fa0/1 overload home-cisco(config)#ip route 0.0.0.0 0.0.0.0 ШЛЮЗ-ПРОВАЙДЕРА home-cisco(config)#exit home-cisco#Из всего остального оставляем только список доступа, ну и естественно ip nat inside на внутреннем, у нас это fa0/0.

Вообще с PPPOE от провайдера бывают частенько танцы с бубном.

Возможно я что-то упустил, у меня бывает. Если так, то поправьте.

Enjoy.

-

1

1

-

-

В прошлый раз мы совершили начальную настройку, в принципе всё что написано не претендует на исключительность и наверняка в каком-нибудь частном случае могут быть разные нюансы. Но, на то он и форум чтоб спросить и получить ответ, не так ли?Эта часть будет короткой ибо DHCP для внутренней сети настраивается очень легко и приятно на этом устройстве.

Итак наше устройство является центральным маршрутизатором для нашей сети, ещё не полноценным но мы идём к этому, для этого следующим шагом поднимем на нём сервер динамической настройки узла.

Поехали.

Исключаем, на всякий случай несколько сетевых адресов из пула:

home-cisco#conf t home-cisco(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.10 home-cisco(config)#И поднимаем свой пул адресов

home-cisco(config)#ip dhcp pool LAN home-cisco(dhcp-config)#network 192.168.1.0 255.255.255.0 home-cisco(dhcp-config)#default-router 192.168.1.1 home-cisco(dhcp-config)#dns-server 8.8.8.8 home-cisco(dhcp-config)#end home-cisco#wr Building configuration... [OK] home-cisco#Вот в принципе и всё, адресочки начнут выдаваться в диапазоне параметра network исключая первые десять адресов. Шлюз будет присваиваться исходя из параметра default-router, а DNS сервер исходя из параметра dns-server. Ваш Кэп.

Мы закончили настройку простейшего DHCP на cisco.

-

1

1

-

-

Россия, однозначно!

-

Ды М, же. Безусловно.

-

Прикрутил этот шаблон на catalist cisco WS-C2960X-48TS-L и ничо, самое важное показывает.

-

Случается в нашей жизни, что домой приходит "жить" "кошка" в качестве центрального маршрутизатора домашней информационной сети, но как её "кормить", "готовить" рядовой пользователь даже не представляет, а услуги по "готовке" этого профессионального оборудования стоят недёшево. Сам я уже кое-как ухаживать за ними умею, так что буду делиться своими познаниями. Да и для памяти не повредит, или как сказал один хороший человек, "для потомков". Начинать "готовку" я буду с самого начала, и только в консоли, то есть даже с какой стороны к ней подойти так сказать.

Просто включив в электрическую сеть и воткнув в оборудование сетевой кабель вашей домашней информационной сети, бесполезное дело. Работать оно будет, но толку как от вазы в доме, и то меньше.

Значит, что нам надо: Непосредственно само оборудование, консольный кабель и устройство с которого мы будем выполнять первоначальную настройку, в данном случае это компьютер под управлением OS Windows.

Подготовились, помещаем консольный кабель в разъём на маршрутизаторе специально для этого предназначеный, выглядят они примерно так:

Далее подключаем второй конец кабеля к системному блоку в подходящий COM порт, естественно он должен быть на устройстве.

Если у вас вдруг оказался USB консольный кабель, то подключайте его к разъёму на маршрутизаторе, там тоже написано "CONSOLE" зачастую ещё и выделено светло голубым цветом, и в порт USB на системном блоке. Устанавливайте драйвера в систему, благо Cisco Systems побеспокоились о них.

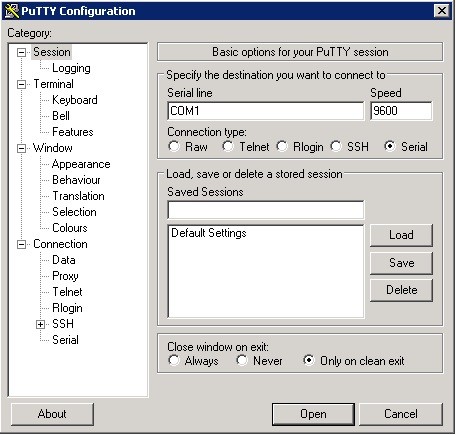

Скрытый текстПерегружаем OS Windows и включаем маршрутизатор. Теперь нам нужна программа для подключения по COM, она неизменна уже много лет, по крайней мере у меня, благодаря своему чёрному экрану. Это Putty, качаем её с официального сайта устанавливаем или сразу запускаем, смотря какой дистрибутив скачали.

В итоге у нас появляется окно похожее на это:

Скрытый текст

Если у вас не по умолчанию отмечено "Serial" то отмечайте смело, "Speed" 9600, Serial Line нужно посмотреть в диспетчере устройств Порты (COM и LPT) ----> Cisco Serial (COM №) если вы присоеденились USB консольным кабелем, или просто Последовательный порт (COM1) если вы присоеденились обычным консольным кабелем и у вас этот порт один.

Нажимаем смело Open, открывается консоль и мы почти рядом с моментом истины, нажимаем Enter.

Должно появиться приглашение на ввод команд, как то так:

Router>Тут конечно всё зависит от состояния программного обеспечения и конфигурации на маршрутизаторе, варианты разные есть, но это уже другая песня. Задавайте вопросы в теме.

Итак, даём имя нашему новому жителю.

Router>en Router#conf t Router(config)#hostname home-cisco home-cisco(config)#Мы не хотим чтоб она болтала всем пароли на лево и на право, значит будем хранить их в зашифрованном виде

home-cisco(config)#service password-encryption home-cisco(config)#Мы учимся управлять маршрутизатором из консоли, значит отрубаем ненужные сервисы

home-cisco(config)#no ip http server home-cisco(config)#no cdp runНазначаем управляющего всем этим хозяйством и под каким логином и паролем он будет заходить в систему хозяйничать.

home-cisco(config)#username vasyaPupkin privilege 15 secret ParolVasiPupkina home-cisco(config)#Врубаем протокол защиты доступа

home-cisco(config)#aaa new-model home-cisco(config)#Ограничим доступ на устройство частными адресами домашней сети написав табличку на листике, при условии что у вас сеть 192.168.1.0/24. И повесим листик с табличкой на удалённый вход, кому можно сюда заходить.

home-cisco(config)#access-list 23 permit 192.168.1.0 0.0.0.255 home-cisco(config)#line vty 0 4 home-cisco(config-line)#access-class 23 in home-cisco(config-line)#privilege level 15 home-cisco(config-line)#logging synchronous home-cisco(config-line)#transport input ssh telnet home-cisco(config-line)#exit home-cisco(config)#Если мы не хотим стольким адресам разрешать доступ, то листик будет выглядеть попроще, при условии что ваш компьютер с которого вы будете заходить имеет сетевой адрес 192.168.1.10. Вот так:

home-cisco(config)#access-list 23 permit 192.168.1.10 home-cisco(config)#На остальных точках входа можно написать "no exec", кроме line con 0, это консоль ;-).

Просмотреть какие есть можно командой "sh run" не входя в режим конфигурации. Начинаются они с "line"

Начнём настраивать и самому устройству сетевой адрес. Для этого просматриваем конфиг:

home-cisco(config)#end home-cisco#sh runТам будет много всего, нам нужны интерфейсы, выглядеть они в конфигурации на данный момент будут примерно так:

! interface FastEthernet0/0 no ip address shutdown speed auto !Если гигабитный интерфейс то имя его будет "GigabitEthernet0/0".

Но можно посмотреть доступные интерфейсы и командой "sh ip int br". Вывод будет выглядеть примерно так:

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES NVRAM down down FastEthernet0/1 unassigned YES NVRAM down down FastEthernet0/2 unassigned YES NVRAM down downЗаходим в его настройку и назначаем ему адрес в сети:

home-cisco#conf t home-cisco(config)#int fa0/0 home-cisco(config-if)#ip add 192.168.1.1 255.255.255.0 home-cisco(config-if)#no shut home-cisco(config-if)#end home-cisco#Адрес мы назначили, теперь можно настроить и ssh для порядку.

home-cisco#conf t home-cisco(config)#ip domain name myhome.local home-cisco(config)#crypto key generate rsa label DLYASSH mod 2048 home-cisco(config)#ip ssh version 2 home-cisco(config)#ip ssh time-out 60 home-cisco(config)#ip ssh authentication-retries 2 home-cisco(config)#ip ssh dh min size 4096 home-cisco(config)#end home-cisco#На заметку, если у вас есть сомнения в наборе команд то нажимайте TAB чтоб команда дописалась полностью потом ? и вам выведет список доступных для продолжения символов.

Заходить на устройство по SSH можно с помощью Putty, жмякнув соответсвующую галочку в программе и набрав сетевой адрес устройства. Далее вводим логин и пароль какой мы назначили и мы на устройстве.

Ну в принципе всё, на первый раз хватит.

Сохраняем конфигурацию и отдыхаем.

home-cisco#wr Building configuration... [OK] home-cisco# -

Данный пост является следствием воспитательных мероприятий направленных в сторону моего любимого сына, дабы защитить его не окрепший разум от великой силы интернета которую не способен подавить даже крептонит.

Время идёт, ребёнок начинает без контрольно посещать глобальную паутину, у нас есть "кошка" в качестве центрального маршрутизатора, вот её мы и приготовим на эту тему.

Как настроить DHCP написано тут.

Попробуем его ограничить хоть чем-то, опишу тут пока одно устройство, начнём.

Описываем пул для устройства. В отличии от нормального DHCP-сервера, в cisco чтоб привязать сетевой адрес к маку надо создавать новый пул, да-да, как-то так.

Цитатаip dhcp pool СУПЕРНАЗВАНИЕ

host СУПЕРИП 255.255.255.0

client-identifier МАКАДРЕС

default-router ИМБАШЛЮЗ

dns-server СЕРВЕРИМЁН

client-name КЛИЧКАКЛИЕНТА

lease 60Примечательно, что мак адрес пишется с добавлением 01 для windows или 00 для unix в переди вот таким методом примерно: 01ХХ.ХХХХ.ХХХХ.ХХ

Вообще, лучше всего сначала посмотреть в каком виде приходит мак:

Цитатаsh ip dhcp bind

Зачастую с мак-адресами бываю пляски с бубном и если у вас что-то не так в этом плане, пишите.

Так, статику мы дали, пошли дальше.

Дадим тырнет за NAT через список доступа и создадим его для заNATированной сети

Цитатаip nat inside source list ЛИСТДОСТУПАВТЫРНЕТ interface FastEthernet4 overload

Цитатаip access-list extended ЛИСТДОСТУПАВТЫРНЕТ

deny ip host СУПЕРИП any time-range ИМЯВРЕМЕННОГОДИАПАЗОНА

permit ip any anyОттак, ну осталось задать временной диапазон когда вырубать интернет на устройстве

Цитатаtime-range ИМЯВРЕМЕННОГОДИАПАЗОНА

periodic weekdays 7:30 to 17:00Вот так в будни мы вырубаем, ибо нех. Вообще можно побаловаться со временем, всё довольно гибко. Предложения с примерами в комменты! Enjoy!

-

1

1

-

-

Синтаксис во FreeBSD ничем практически не отличается. Разница лишь в том, что нет hosts.deny и все записи ведутся в hosts.allow.

Во фре надо не забыть закоментить строку в самом начале.

ALL : ALL : allow

Да, wrappers сильная штука.

-

1

1

-

-

Столкнулся с проблемой сохранения конфига по сети на tftp сервер. Файл создаётся в директории с нулевым размером.

cr#wr

Building configuration...

[OK]

.....

%Error opening tftp://IP.IP.IP.IP/cisco-conf/IP.IP.IP.IP/1 (Timed out)Выяснилось, что tftp сервер не видит интерфейса с которого считывать конфиг.

Решил, одной строкой в режиме глобальной конфигурации.ip tftp source-interface ИМЯ_ИНТЕРФЕЙСА

-

1

1

-

Switch Port Mapping, строим карту расположения хостов на портах свичей

в UNIX

Опубликовано: · Жалоба на ответ

Так давайте готовый вариант.